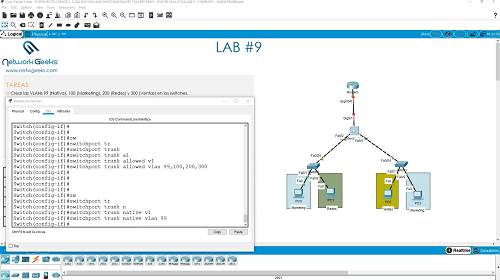

NUESTROS CURSOS › Foros › CURSO CCNA 200-301 › Lab #9 – Router on a Stick

- Este debate tiene 4 respuestas, 4 mensajes y ha sido actualizado por última vez el hace 1 año, 11 meses por

AlvaroM.

-

AutorEntradas

-

3 mayo, 2020 a las 11:30 am #17286

AdminNG

Superadministrador11 diciembre, 2023 a las 10:38 pm #39855 Gabriel BozaParticipante

Gabriel BozaParticipanteHola profe

Yo realicé algo diferente en mi topología respecto a la vlan Nativa, pero no sé si el resultado es el mismo. Lo que hice fue asignar la IP de la vlan nativa a la interfaz física G0/0/0. Con eso entiendo que el trafico no etiquetado de igual manera estaría siendo enrutado en el router. ¿Esto teóricamente estaría correcto?

Así configuré:

conf t

int g0/0/0

ip add 192.168.99.1 255.255.255.0

int g0/0/0.100

encapsulation dot1q 100

ip add 192.168.10.1 255.255.255.0

int g0/0/0.200

encapsulation dot1q 200

ip add 10.50.10.1 255.255.255.0

int g0/0/0.300

encapsulation dot1q 300

ip add 192.168.30.1 255.255.255.0En mi topología tengo conectividad extremo a extremo desde todos los PC.

De antemano, agradezco su atención.

12 diciembre, 2023 a las 9:39 pm #39861AlvaroM

SuperadministradorHola Gabriel

La configuración va funcionar, en la práctica la interface física puede tener su propia IP, sus propias políticas, etc. sin embargo, como mencionas, hay que considerar que el tráfico no etiquetado será manejado por la interface física, lo cual sería equivalente a asignar una subinterface dedicada para la VLAN nativa.

Saludos! =)

9 enero, 2024 a las 3:13 pm #40174 Victor CaminoParticipante

Victor CaminoParticipanteHola Alvaro.

Como te encuentras?

Por la vlan nativa por lo general va el trafico sin etiquetar pero

Se recomienda etiquetar la vlan nativa para evitar un ataque de vlan hopping?

Saludos.

10 enero, 2024 a las 10:08 am #40178AlvaroM

SuperadministradorHola Victor, la forma recomendada de evitar los ataques de VLAN Hopping, es simplemente evitar utilizar la VLAN 1 como nativa, evitar utilizarla como VLAN de acceso, y desactivar DTP en puertos de acceso, con esos 3 mecanismos básicos de protección ya no tendrías riesgos; esto lo vemos acá: https://netwgeeks.com/topic/5-10-mecanismos-de-proteccion-en-la-capa-2-non-default-native-vlan/ . Etiquetando la VLAN Nativa (con el comando tag native) se podría también evitar dicho ataque, ya que las tramas irán etiquetadas por la troncal, no se eliminaría ningún header de etiquetado, y por ende y no existiría un «salto» de VLAN. Hay muy poca documentación alrededor de ese comando de etiquetado de tramas de la VLAN Nativa, así que yo te recomendaría seguir los lineamientos de seguridad básica que menciono al inicio.

Estoy atento a tus comentarios.

Saludos! =)

-

AutorEntradas

- Debes estar registrado para responder a este debate.