Configuración Autenticación HSRP

¡PARTICIPEMOS!

Si te quedaron dudas de la lección, escríbela a continuación y así todos podemos participar y ayudarte.NUESTROS CURSOS › Foros › Configuración de Autenticación en HSRP

Etiquetado: HSRP

- Este debate tiene 4 respuestas, 3 mensajes y ha sido actualizado por última vez el hace 2 años, 11 meses por

AlvaroM.

-

AutorEntradas

-

10 agosto, 2020 a las 9:44 am #19624

AdminNG

Superadministrador26 agosto, 2022 a las 6:16 pm #32328Edward

ParticipanteBuen dia profesor Alvaro, una consulta, quisiera saber si las configuraciones de autenticacion, tambien son soportadas en switches de capa 3

27 agosto, 2022 a las 8:36 pm #32337AlvaroM

SuperadministradorHola Edward!

Claro que sí, los switches de capa 3 soportan autenticación HSRP. Puedes ver la guía de configuración del switch Catalyst 9300 acá: https://www.cisco.com/c/en/us/td/docs/switches/lan/catalyst9300/software/release/16-11/configuration_guide/ip/b_1611_ip_9300_cg/configuring_hsrp.html

Lo que sí, dependerá de cada plataforma el que soporten autenticación MD5, y eso hay que buscarlo en la página de Cisco de acuerdo a tu plataforma y sistema operativo. Tal vez tienes algún modelo en particular del cual quieras averiguar?

Saludos!

27 febrero, 2023 a las 2:44 pm #35276 Alberto Castillo AnguloParticipante

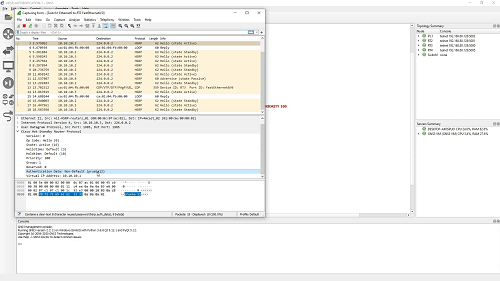

Alberto Castillo AnguloParticipanteHola estimado alvaro, como te encuentras. se realiza la authenticacion del hsrp por medio de MD5 – key-chain sin embargo como se envidencia en la foto aunque ya no aparece la password analizando el trafico por wireshark, si se sigue viendo o mostrando con show running-config. de que manera se puede solventar esto?

Router#show standby bri

Router#show standby brief

P indicates configured to preempt.

|

Interface Grp Pri P State Active Standby Virtual IP

Gi0/2 1 200 P Active local 10.10.10.2 10.10.10.1

Router#

Router#

Router#

Router#show run

Router#show running-config | sec

Router#show running-config | section standb

standby 1 ip 10.10.10.1

standby 1 timers msec 300 msec 900

standby 1 priority 200

standby 1 preempt

standby 1 authentication md5 key-chain HSRP

Router#show run

Router#show running-config | sec

Router#show running-config | section HSRP

key chain HSRP

key 1

key-string t3l3f0n1c4.

standby 1 authentication md5 key-chain HSRP

Router#28 febrero, 2023 a las 12:55 pm #35284AlvaroM

SuperadministradorHola Alberto!

De forma básica, puedes encriptar el password con el comando «service password-encryption», por ejemplo la contraseña «PRUEBA» se convierte en «0334693E232D00», esto te servirá en el caso que alguien mire tu running-config mientras tú vas realizando configuraciones; sin embargo, si alguien tiene acceso a tu router, lastimosamente service password-encryption no es algo seguro, ya que fácilmente la contraseña «encriptada» puede conocerse con herramientas online. Otra forma de ocultar la contraseña cuando realizas la configuración, es proporcionando una contraseña ya encriptada; por ejemplo cuando tienes el siguiente comando:

R2(config-keychain-key)#key-string ? 0 Specifies an UNENCRYPTED password will follow 7 Specifies a HIDDEN password will follow LINE The UNENCRYPTED (cleartext) user password (Maximum 80 characters)

Puedes evidenciar que tienes diferentes opciones; cuando directamente configuras la contraseña, en este caso estas utilizando la opción «0», eso significa que un password «sin encriptar» se está configurando; pero podrías ejecutar la opción 7, y eso significa que a continuación del número, tendrías que otorgar un password ya encriptado con el método 7; por ejemplo si tu configuras el password «PRUEBA», y después ejecutas service password-encryption, en tu archivo de configuración veras la contraseña de HSRP con el valor de «0334693E232D00», tu puedes copiar ese valor, y utilizarlo como el valor que se espera después del comando «key-string 7 0334693E232D00», con esto estas diciendo que tu contraseña de HSRP es «PRUEBA», pero estas otorgando un password ya encriptado (con el método 7). Esto te sirve cuando estas realizando configuraciones de HSRP en base a la configuración de otro router donde la contraseña ya se encuentre encriptada con el método 7, con esto no necesitas saber el valor real de la contraseña, copias el valor encriptado, lo pegas en tu otro router, y esto evitara que alguien vea tu password real si está contigo configurando al dispositivo.

Pero de nuevo, el método 7 no te sirve para protección de tu contraseña si es que alguien tiene acceso a tu router.

Atento a tus comentarios.

Saludos! =)

-

AutorEntradas

- Debes estar registrado para responder a este debate.