1.3. Componentes de las redes empresariales

Dispositivos de red en 3D

Tabla de contenidos

- Componentes de las redes empresariales – Dispositivos finales

- Componentes de las redes empresariales – Dispositivos intermedios

Hoy vamos a adentrarnos en un tema esencial: los Componentes de las redes empresariales. Estos son los elementos que hacen posible que los datos viajen de un punto a otro dentro de una red, ya sea generándolos, procesándolos o transportándolos.

Antes de entrar en detalles, hay algo importante que deben saber: las funciones generales de los diferentes elementos y componentes que presentaremos, son comunes independientemente del fabricante. No importa si el proveedor de un componente de red es Cisco, Juniper, HP, Huawei, o cualquier otro: las funciones generales que desempeñan estos elementos son las mismas. Así que lo que aprenderán acá aplica sin importar la marca de los equipos que encuentren en el mundo real.

Nota: Este es un tema introductorio. No se preocupen si algo no queda claro de inmediato. A medida que avancemos en el curso, profundizaremos en cada componente y veremos cómo funcionan a detalle. Así que a relajarse y disfrutar del aprendizaje.

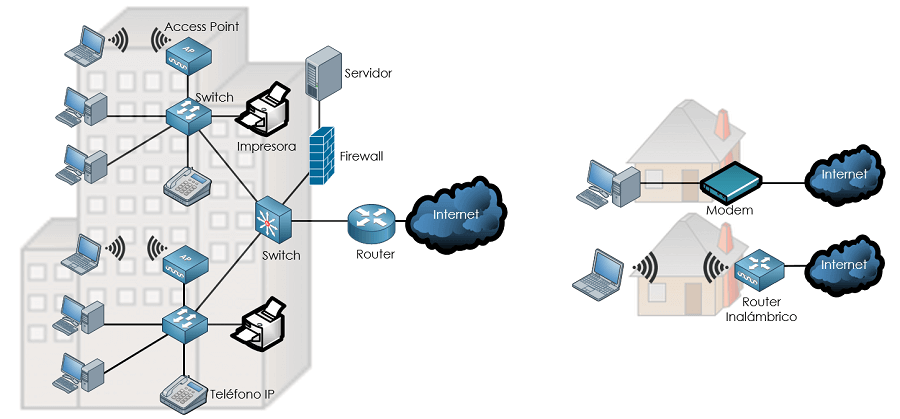

Comencemos con las imágenes del diagrama 1.

Estas imágenes que fueron presentadas en la clase anterior y representan distintas redes de computadoras, nos ayudan a visualizar la disposición de los componentes que conforman una red determinada. Estas llevan la denominación de diagramas de topologías de red. A lo largo del curso, trabajaremos con estos diagramas para ilustrar las diferentes redes de computadoras y sus componentes.

Ahora sí, ya ingresando al tema, los componentes que forman una red de computadoras empresarial se dividen en dos categorías principales:

- Dispositivos.

- Medios de transmisión.

Primero, vamos a enfocarnos en los dispositivos, que a su vez se subdividen en dos tipos: dispositivos finales y dispositivos intermedios.

Componentes de las redes empresariales – Dispositivos finales

Los dispositivos finales, también conocidos como hosts o endpoints, son esos equipos que usamos a diario para conectarnos y comunicarnos en una red. Básicamente, son los protagonistas de las interacciones en cualquier red, ya que son quienes «inician» y «aceptan» comunicarse a través de la red. Seguro tienen algunos de estos dispositivos a su alrededor mientras leen esto:

- Laptops

- Cámaras IP

- Teléfonos IP

- Celulares

- Tablets

- Impresoras IP

- Sensores

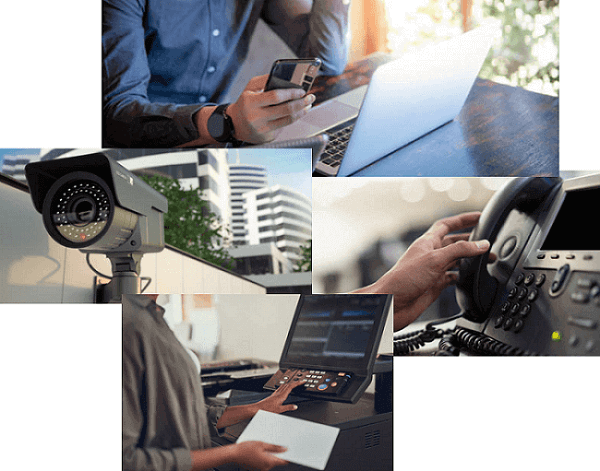

En la Imagen 1, pueden ver varios ejemplos de dispositivos finales que forman parte de las redes empresariales.

Network Interface Card (NIC)

Para que un dispositivo final se conecte a una red, necesita un componente muy especial: la NIC (Network Interface Card) o tarjeta de red. Sin esta pequeña pieza de hardware, no sería posible que los dispositivos finales envíen o reciban datos.

¿Qué hace una NIC?

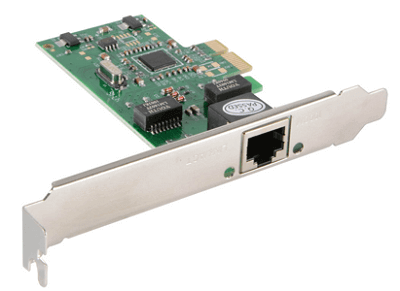

Es simple: una NIC permite que los dispositivos finales se comuniquen dentro de una red, ya sea por cable o de manera inalámbrica. Además, las NIC están diseñadas para trabajar con el modelo de red TCP/IP, que es la base de todas las redes modernas. En la Imagen 2, pueden ver cómo se está conectando un cable a la NIC de una laptop para tener acceso a la red. Probablemente ustedes también lo han hecho en algún momento para obtener acceso a Internet. ¡Sí, esa fue su experiencia directa con una NIC!

En el mercado existen diferentes tipos de NICs, ya sea para conectarnos a redes cableadas o redes inalámbricas. Si hablamos de las redes cableadas, actualmente el bajo costo, y el éxito de la tecnología Ethernet, han hecho que casi todos los dispositivos finales que se conectan por cable a una red, tengan tarjetas NIC Ethernet integradas. En la Imagen 3, pueden ver cómo luce una tarjeta NIC Ethernet: tiene un puerto donde se conecta el cable que da acceso a la red. Esa es la tarjeta (o una parecida) que tienen integrada en sus dispositivos finales.

Nota: Probablemente se estén preguntando qué es Ethernet y qué tiene que ver Ethernet con el modelo TCP/IP. No se preocupen, a lo largo del curso, exploraremos con calma estos conceptos. Por ahora, solo tengan en cuenta que Ethernet es una pieza clave que hace posible la comunicación en redes cableadas y forma parte del conjunto de protocolos TCP/IP.

Por otro lado, están las tarjetas NIC inalámbricas, que también son muy versátiles. Estas les permiten conectarse a redes Wi-Fi, redes Bluetooth, o redes celulares. Un detalle interesante es que, a diferencia de las NIC cableadas, las tarjetas inalámbricas suelen estar integradas dentro del dispositivo, por lo que casi nunca las vemos. Pero ahí están, trabajando para que puedan conectarse sin cables.

En resumen, una NIC les permite a los dispositivos finales conectarse a una red cableada o inalámbrica. Sin una NIC, nuestros dispositivos no podrían formar parte de una red, ¡y mucho menos acceder a Internet!.

Servidor

Un dispositivo final clave que no mencionamos en la lista anterior, pero que juega un papel fundamental en las redes empresariales, es el servidor. A diferencia de otros dispositivos que utilizamos diariamente, como laptops o celulares, es probable que no hayan interactuado directamente con un servidor. Sin embargo, ¡les sorprenderá saber cuán presentes están en su día a día!

Aunque ya hemos hablado brevemente sobre qué es un servidor en clases anteriores, para complementar los conceptos, se puede decir que se trata de una computadora de alto rendimiento diseñada para ofrecer información o servicios a otros dispositivos finales conectados a la red. Lo que lo hace especial no solo es su hardware, que es más potente que el de una computadora común, sino también su software especializado, que le permite gestionar solicitudes y responder de manera eficiente.

En su día a día, están interactuando constantemente con servidores. Por ejemplo:

- Cuando ven una película en Netflix, están accediendo a un servidor que almacena y transmite dicha película.

- Cuando escuchan una canción en Spotify, el servidor envía las canciones que eligen.

- Cuando navegan en Facebook, interactúan con un servidor que gestiona y almacena los datos de esa página web.

- Cuando revisan su correo en Gmail, están accediendo a un servidor que organiza y guarda sus correos electrónicos.

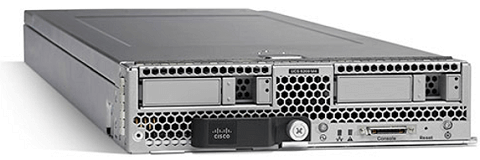

En la Imagen 4 se puede observar un ejemplo de un servidor de Cisco, diseñado para ofrecer este tipo de servicios.

Entonces, los servidores son quienes ofrecen los servicios, mientras que otros dispositivos finales, como su PC o su celular, son quienes los solicitan. Veamos un ejemplo. Como se muestra en el Diagrama 2, la PC «A» puede solicitar un servicio web: para ello, abre su navegador y escribe la dirección de la página web a la que desea acceder. Esta solicitud viaja a través de la red, que puede incluir uno o incluso cientos de dispositivos intermedios hasta llegar al servidor que aloja el sitio web solicitado. Finalmente gracias a los diversos protocolos de red que operan en el servidor, este procesa la solicitud y envía la información necesaria (la página web) al usuario, quien podrá visualizarla en su dispositivo final. Para que este proceso funcione correctamente:

- El usuario necesita un software que permita realizar la solicitud de información y, a su vez, interpretar los datos que recibe del servidor; en este caso, un navegador web como Chrome, Firefox o Safari.

- El servidor también requiere software especializado, como un servidor web (por ejemplo, Apache o NGINX), que le permita procesar las solicitudes del usuario, acceder a los datos necesarios y entregar la información solicitada al usuario.

Enlaces dispositivos 3D

– AP y WLC en 3D– Routers en 3D

– Switches en 3D

PREGUNTAS

Las preguntas que encontraras en esta sección, son similares a las que te encontraras en el examen de certificación.¡PARTICIPEMOS!

Si te quedaron dudas de la lección, escríbela a continuación y así todos podemos participar y ayudarte.- Este debate tiene 54 respuestas, 25 mensajes y ha sido actualizado por última vez el hace 1 año, 7 meses por .

- Debes estar registrado para responder a este debate.